Q4 Ransomware-Bericht: 2023 bricht alle Rekorde

Mit dem Start des neuen Jahres können wir 2023 abschließend bewerten, und eines ist sicher: Es war ein rekordverdächtiges Jahr für Ransomware.

Regelmäßig veröffentlichen wir im Corvus Risk Insights Index einen ausführlichen Bericht über die Cyber-Erkenntnisse unserer Claims und Threat Intelligence-Teams (siehe letzte Ausgabe hier). Der CRII befasst sich mit Trends, wobei wir abwarten, bis die Daten ausgereift sind, bevor wir uns zu belastbaren Cyber-Risikotrends äußern.

Deshalb analysieren wir täglich eine Zusammenstellung aus aktuellen Schadendaten und externen Bedrohungsdaten, um Indikatoren für aufkommende Trends zu finden, die uns dabei helfen können, unsere Versicherungsnehmer sicherer zu machen. Da wir uns auf die Zeit des Jahres zubewegen, die für viele Unternehmen - und leider auch für Cyber-Kriminelle - am geschäftigsten ist, ist es sinnvoll einen Blick hinter den Vorhang in Form einiger Prognosen zu werfen.

Welche davon werden in Zukunft für Schlagzeilen sorgen, und welche werden nur ein kleines Rauschen sein?

Wir wissen, dass Kriminelle über die Feiertage aktiv sein werden. Aber auf welche Taktiken werden Sie sich konzentrieren? Hier sind drei unserer besten Vermutungen, die auf einer Mischung aus vorläufigen Schadensdaten und externen Bedrohungsdaten basieren.

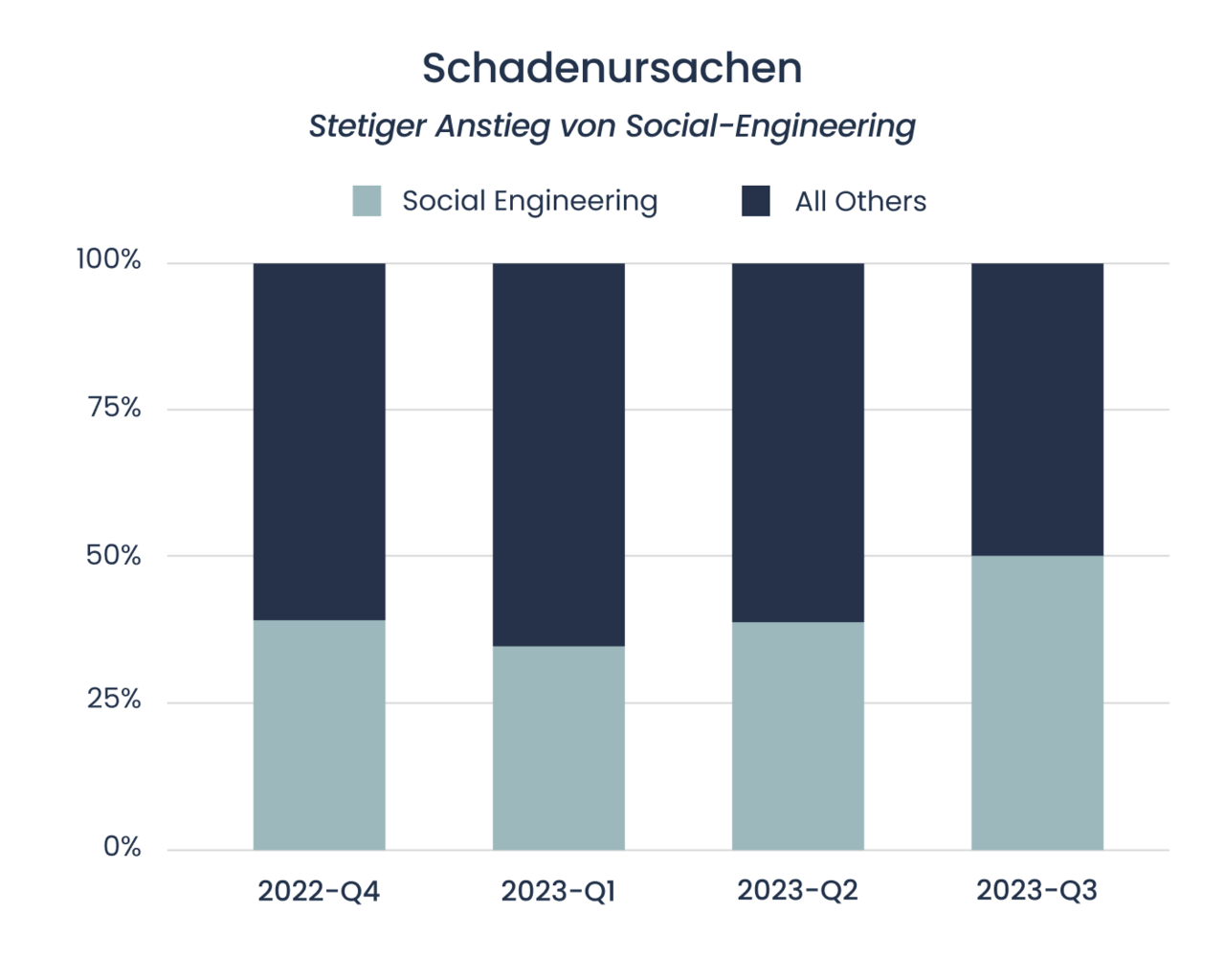

In den letzten Monaten war Social Engineering, eine Kategorie welche Phishing und Spear-Phishing umfasst, die am häufigsten beobachtete Ursache für Schäden in den Corvus-Datenbanken. Das ist keine Überraschung: Laut den uns vorliegenden Daten ist dies seit mehreren Jahren in fast jedem Monat die führende Ursache. Aber die Kluft zwischen Social Engineering und anderen Schadensursachen war in letzter Zeit besonders groß.

Der Anteil der Schäden aufgrund von Social-Engineering ist in den letzten Monaten auf fast die Hälfte aller Cyber-Schäden gestiegen, nachdem er ein Jahr lang bei etwa 35-38 % gelegen hatte. Damit ist der Anteil von Social Engineering fast dreimal so hoch wie der der nächstgrößeren Schadenskategorie. Bei dieser zweiten Kategorie handelte es sich in den letzten Monaten um Ansprüche aufgrund von Sicherheitsverletzungen bei IT-Dienstleistern oder anderen Dritten.

Dieser Anstieg ist zu verzeichnen, obwohl in den letzten Jahren immer mehr Anti-Phishing-Schulungen durchgeführt wurden. Es scheint, dass bewährte Methoden zur Irreführung und Ausnutzung von Menschen über die Zeit weiter Erfolg haben, auch wenn Sicherheitstechnologien und Schwachstellen besseren technischen Schutz bieten.

Ein interessanter Aspekt dieser Daten ist die Häufigkeit, mit der Microsoft-Produkte zum Ziel von Phishing-Angriffen werden. Bei diesen Angriffen wird in der Regel ein kompromittiertes Konto verwendet, um Phishing-Nachrichten über M365-E-Mails oder Microsoft Teams-Nachrichten mit einem OneDrive-Anhang, der Malware enthält, zu versenden. Diese besondere Variante des Social Engineering ist effektiv, da die Empfänger der Nachricht dem Absender implizit vertrauen, da es sich um das Konto eines bekannten Kollegen handelt.

Das Interessante daran ist, dass es nur sehr wenige Anzeichen dafür gibt, dass dieser Trend bei Unternehmen auftritt, die Google Workspace-Tools verwenden. In der Tat hat Corvus in diesem Jahr bisher keine Schadensfälle mit Social Engineering als Ursache für den Verlust von Unternehmen festgestellt, die als Kunden von Google Mail für ihre geschäftlichen E-Mails bestätigt wurden.

Dieser Befund wird durch externe Quellen wie den Q3 Threat Report von Expel bestätigt, der die Verbreitung von Business Email Compromise (BEC) innerhalb der Microsoft E-Mail-Dienste feststellt:

"Alle BEC-Versuche in Q3 [von den Vorfällen, auf die wir reagiert haben] fanden in Microsoft 365 statt - wir haben keine Vorfälle in Google Workspaces festgestellt. Wir glauben, dass dies darauf zurückzuführen ist, dass Google Workspaces standardmäßig über strengere Sicherheitseinstellungen verfügt. Wir beobachten genau, ob sich dies mit der jüngsten Basic Auth-Änderung für Microsoft 365 ändert.

Die Sicherheitskonfigurationen werden sich im Laufe der Zeit ändern, aber im Moment gehen wir davon aus, dass der bisherige "Erfolg" der Bedrohungsakteure zu weiteren Anwendung von Social Engineering-Taktiken in Microsoft-Organisationen führen wird. Es sind weitere Untersuchungen erforderlich, um den Grund für eine so große Diskrepanz zwischen den beiden größten Unternehmen für Cloud-basierte Applikationen und E-Mail-Diensten zu verstehen.

In den letzten Monaten war die Rate der Schadensfälle mit Social Engineering als Ursache dreimal höher als die Rate der nächsthöheren Ursache - ein dramatischer Unteschied zur Vergangenheit

In unseren vorläufigen Schadendaten für das Jahr 2023 hat Corvus keine Schäden mit einer Social-Engineering-Schadensursache bei Versicherungsnehmern festgestellt, die Google Workspace als E-Mail-Anbieter nutzen.

Obwohl es unter unseren Versicherungsnehmern insgesamt relativ wenige Google Workspace-Unternehmen gibt, würde das Verhältnis darauf hindeuten, dass wir mindestens 1 von 10 unserer Social-Engineering-Schäden von Google Workspace-Unternehmen sehen sollten, wenn sie mit derselben Rate wie bei anderen E-Mail-Anbietern auftreten.

Auch wenn Social Engineering in Bezug auf die Häufigkeit der Schäden dominiert, dürfen wir Ransomware und andere Formen von Erpressungsangriffen nicht vergessen. Diese Arten von Ransomware- Angriffen sind für Unternehmen oft kostspieliger und verheerender als andere Arten von Cyberkriminalität, daher sind wir sehr daran interessiert, was bei Ransomware als Nächstes kommt - insbesondere in Zeiten, in denen die Aktivitäten zunehmen.

Wir untersuchen nicht nur Trends bei den beobachteten Ransomware-Typen (d. h. der Malware selbst), sondern auch die Art und Weise, wie die Angreifer überhaupt in die Systeme der Unternehmen gelangt sind ("Erstzugang"). In manchen Fällen kann es schwierig sein, dies eindeutig festzustellen. Aber wann immer möglich sammeln wir Daten über die Methode der ursprünglichen Kompromittierung, um ein vollständigeres Bild der Angriffstrends zu erhalten und unsere Versicherungsnehmer zu informieren.

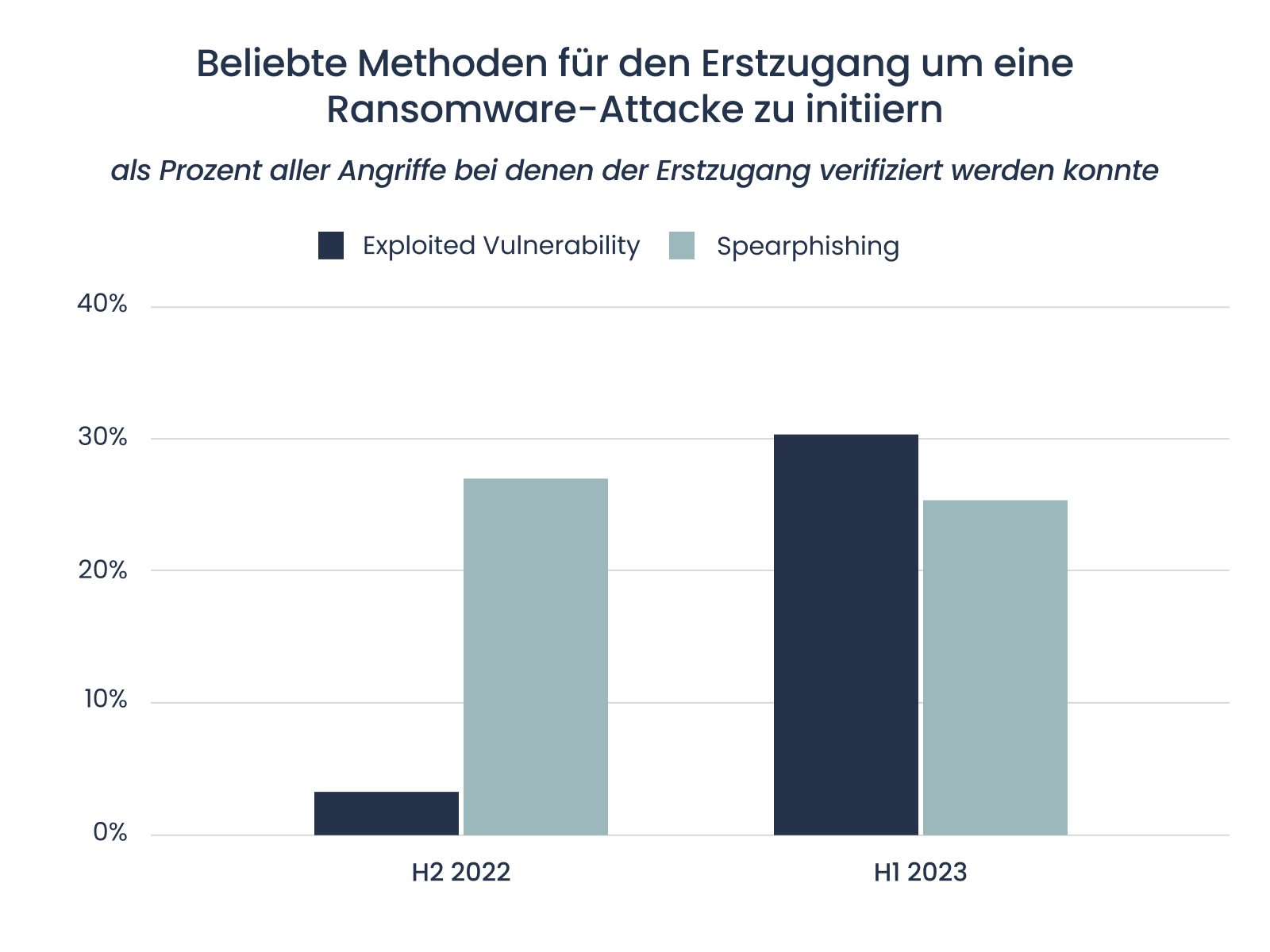

Unseren Daten zufolge verschafften sich Ransomware-Gruppen im Jahr 2022 am häufigsten über Spear-Phishing Zugang zum System eines Opfers. Spear-Phishing ist eine Form des Phishings, bei der bestimmte Personen mit einer spezifischen Nachricht angesprochen werden, um glaubwürdiger zu wirken. Spear-Phishing über E-Mail-Anhänge mit Schadsoftware war die häufigste Methode.

Aber in diesem Jahr wird die wichtigste Methode für den ersten Zugang zu Ransomware wahrscheinlich die Ausnutzung von öffentlich zugänglichen Anwendungen sein, einschließlich Dateiübertragungsdiensten (File Transfer Services). Übersetzt bedeutet dies, dass sich Angreifer über eine Schwachstelle Zugang zu Systemen verschaffen, wie die Zero-Day-Schwachstellen, über die wir in den Warnungen für unsere Versicherungsnehmer berichten.

Diese Angriffe machen fast ein Drittel der Erpressungsangriffe aus, für die uns in diesem Jahr Daten über die Methode des Erstzugangs vorliegen, während es in der zweiten Jahreshälfte 2022 noch fast keine Angriffe gab. Beispiele für Schwachstellen, die in diesem Jahr ausgenutzt wurden, sind die im Juni entdeckte Schwachstelle in der Dateiübertragungssoftware MOVEIt und die Schwachstelle, die Fortra in seiner Applikation “GoAnywhere” entdeckt hat.

Angesichts des Erfolgs, den Bedrohungsakteure in diesem Jahr mit Zero-Day-Schwachstellen in den Dateiübertragungsdiensten erzielt haben, sind wir vorsichtig, was weitere Nutzungen von Schwachstellen in dieser Kategorie angeht.

Spear-Phishing war lange Zeit die häufigste Methode, mit der sich Bedrohungsakteure Zugang zu Systemen verschafften, um Ransomware einzusetzen

In letzter Zeit haben die Ausnutzung von öffentlich zugänglichen Anwendungen über Software-Schwachstellen stark zugenommen und machen nun ⅓ der anfänglichen Einstiegsmethoden bei Ransomware-Angriffen aus, die von Corvus in diesem Jahr am häufigsten beobachtet wurden.

Der sichere Datenaustausch zwischen Organisationen ist die Grundlage des Internets. Er ermöglicht das Funktionieren von Cloud-basierten Diensten wie Cloud-Hosting und -Speicher sowie von Front-End-Diensten wie der Zahlungsabwicklung. Dienste von Drittanbietern sind entscheidend für das Funktionieren von Millionen von Websites und Webanwendungen und sogar für physische Erlebnisse vor Ort, wie das Verwaltungssystem eines Restaurants.

Ein wichtiger Bestandteil dieses Austauschs sind geheime Schlüssel (z. B. für den API-Zugang) oder Sicherheits-Token (z. B. JSON Web Token). Bei ordnungsgemäßer Handhabung ist jedes Geheimnis streng gehütet und bleibt geheim. Aber bei so vielen Diensten, die von so vielen Kunden genutzt werden, gibt es große Unterschiede in Bezug auf Fähigkeiten, Erfahrung und Unterstützung bei der Implementierung und Wartung. Dinge können schief gehen.

Manchmal sind Schlüssel im Code versteckt, der in ein öffentliches Repository gestellt werden, wo ein Hacker relativ einfache Suchmethoden anwenden kann, um diese verschollenen Zeichenfolgen zu identifizieren. In anderen Fällen verwenden Bedrohungsakteure spezielle Arten von Malware, die darauf ausgelegt ist, in ansonsten sichere Bereiche einzudringen und Schlüssel zu finden. Auch exfiltrierte Daten von Ransomware-Opfern können eine Quelle sein. Hacker, die Schlüssel ausfindig machen, können diese für kriminelle Zwecke verwenden oder den Zugang auf Dark-Web-Marktplätzen verkaufen, wo Schlüssel aufgrund des einzigartigen Systemzugriffs, den sie gewähren, hohe Preise erzielen können.

Dieses Phänomen wird von Forschern bereits seit einiger Zeit beobachtet. Unser Team ist der Ansicht, dass die zunehmende Verfügbarkeit von Tools und das breitere Wissen um die Existenz so vieler relativ leicht zu beschaffender Schlüssel bedeutet, dass exponierte Schlüssel als Angriffsvektor in Zukunft an Bedeutung gewinnen könnten. Unsere Teams haben in diesem Bereich Nachforschungen angestellt und eine beträchtliche Anzahl kritischer Schlüssel entdeckt, die online verfügbar sind.

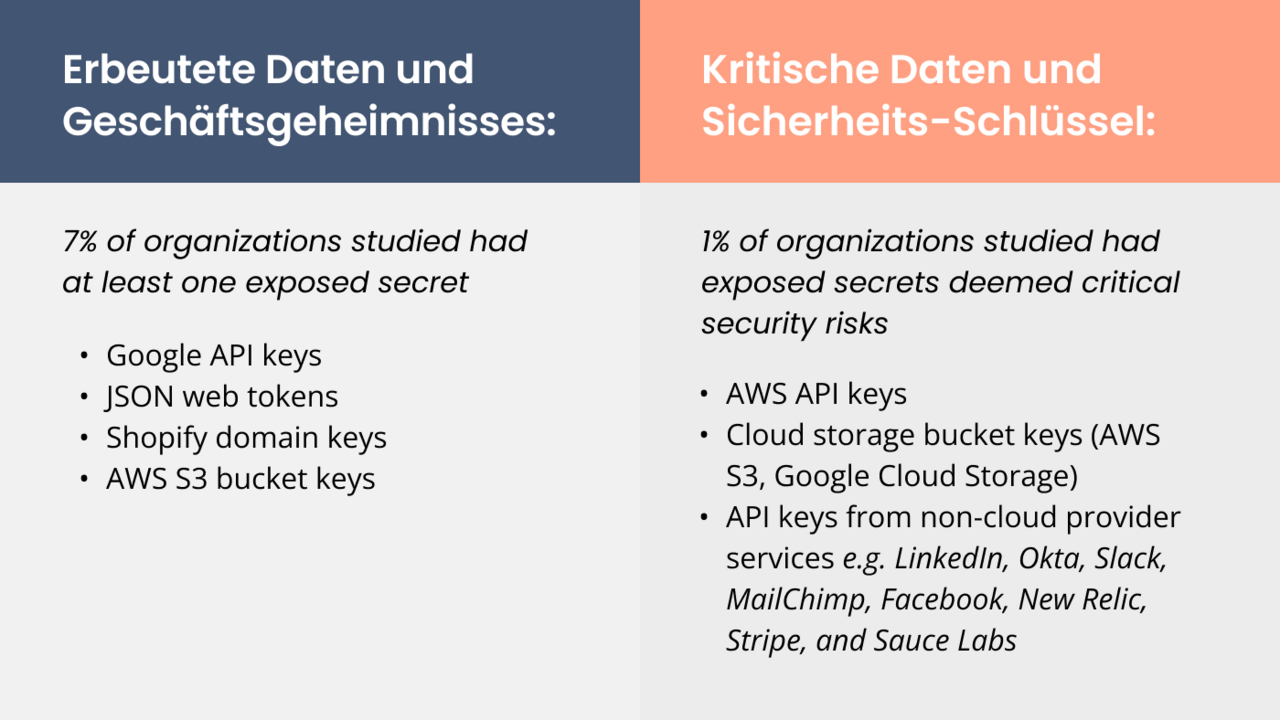

Die Häufigkeit dieser Art von Offenlegung ist insgesamt relativ hoch und liegt bei etwa 7% der von uns untersuchten Datenbasis. Einige der am häufigsten aufgedeckten Geheimnisse waren Google-API-Schlüssel, JSON-Web-Tokens, Shopify-Domänenschlüssel und Schlüssel für AWS s3-Buckets.

Aber nicht alle Expositionen sind gleich. Einige geben Bedrohungsakteuren nicht viel zu tun und stellen für die Unternehmen, die sie ausgesetzt haben, möglicherweise nie ein Problem dar. Bei etwa 1% der von uns untersuchten Organisationen fanden wir jedoch exponierte Schlüssel, die von unseren Sicherheitsexperten als "kritisch" eingestuft werden und sofortige Aufmerksamkeit erfordern. Dazu gehören AWS-API-Schlüssel, Schlüssel für Cloud-Storage-Buckets (AWS s3 und Google Cloud Storage) und API-Schlüssel von einer ganzen Reihe von Diensten anderer Anbieter, wie LinkedIn, Okta, Slack, MailChimp, Facebook, New Relic, Stripe und Sauce Labs.

In Kürze erfahren Sie von Corvus mehr darüber, wie wir diese Forschung in Corvus Signal, unsere Lösung zur Risikoprävention, integrieren.

Corvus-Recherchen zeigen, dass bei 7 % der Unternehmen einige “geheime” Schlüssel offen liegen, die von Kriminellen ausgenutzt werden können.

Bei einem Prozent der Unternehmen sind kritische Daten wie AWS-API- oder s3-Storage-Bucket-Schlüssel ausgesetzt.