Q4 Ransomware-Bericht: 2023 bricht alle Rekorde

Mit dem Start des neuen Jahres können wir 2023 abschließend bewerten, und eines ist sicher: Es war ein rekordverdächtiges Jahr für Ransomware.

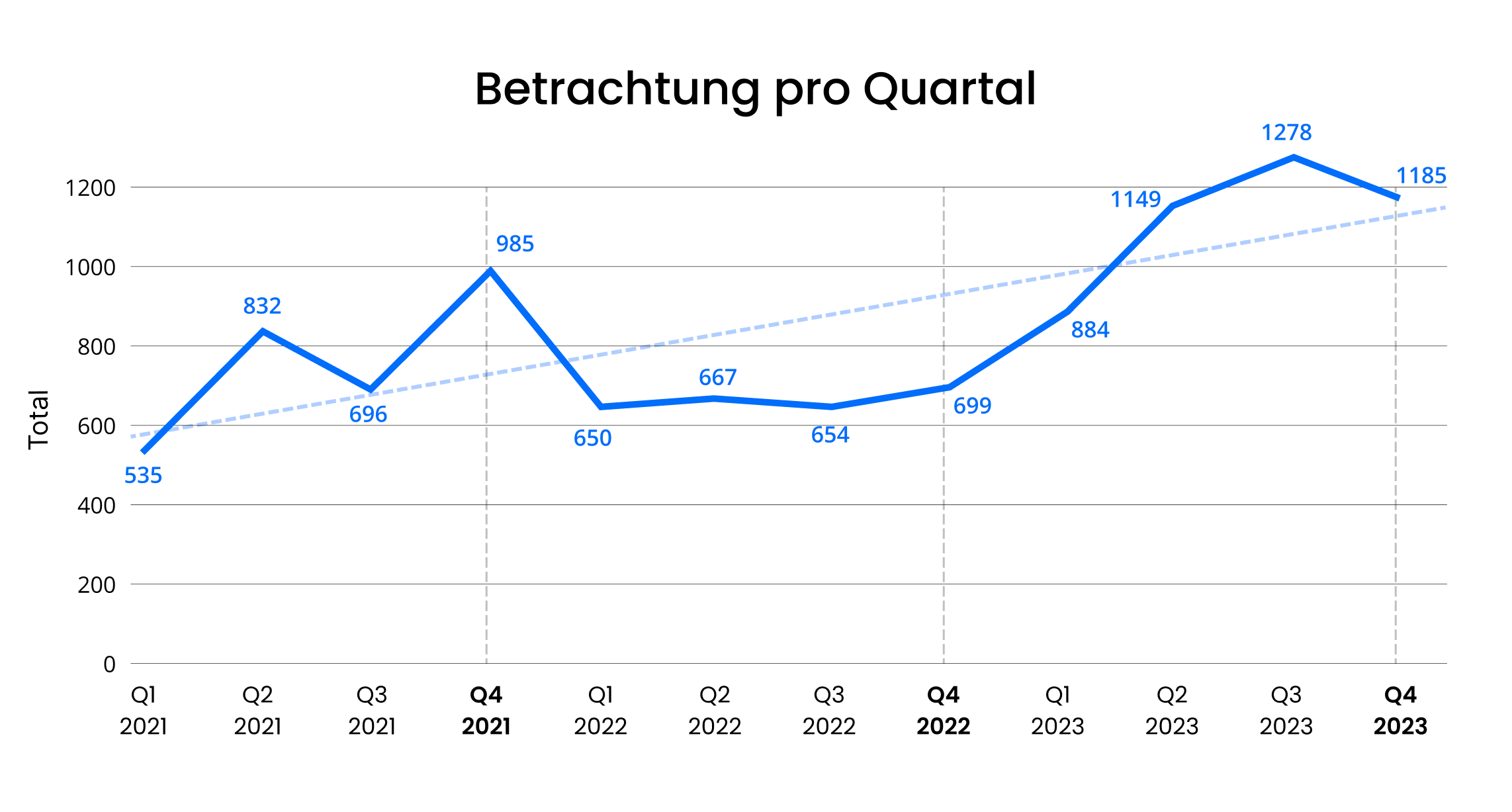

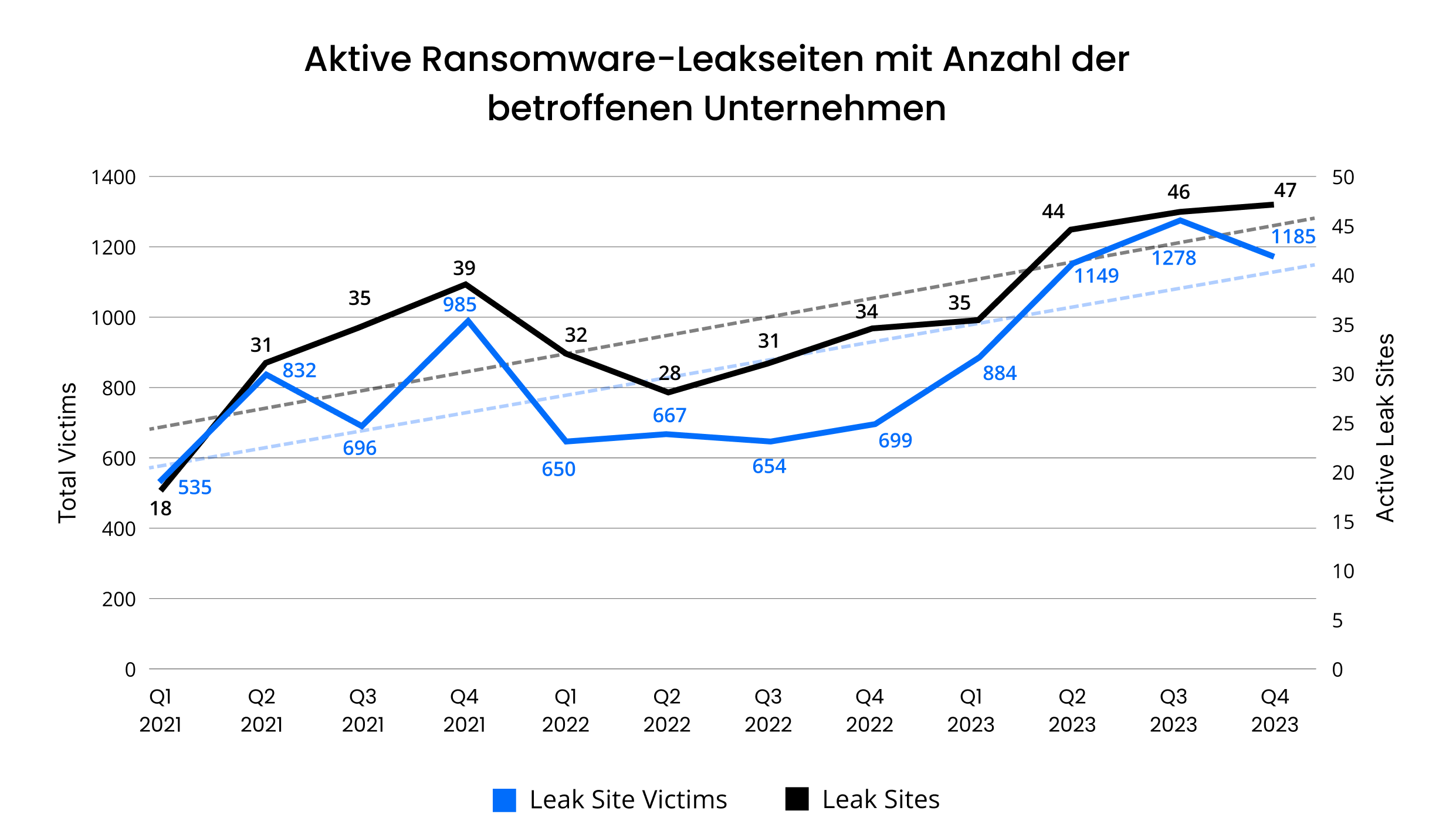

Aufgrund verstärkter Bemühungen durch die Justiz, ist die Zahl der Opfer auf Ransomware-Leakseiten im 4. Quartal 2023 gegenüber dem 3. Quartal um 7 % gesunken. Dennoch ist ein Anstieg gegenüber dem Vorjahr um 69 % zu verzeichnen

Weltweit ist die Zahl der aktiven Ransomware-Gruppen zwischen Q1 und Q4 2023 um 34% gestiegen

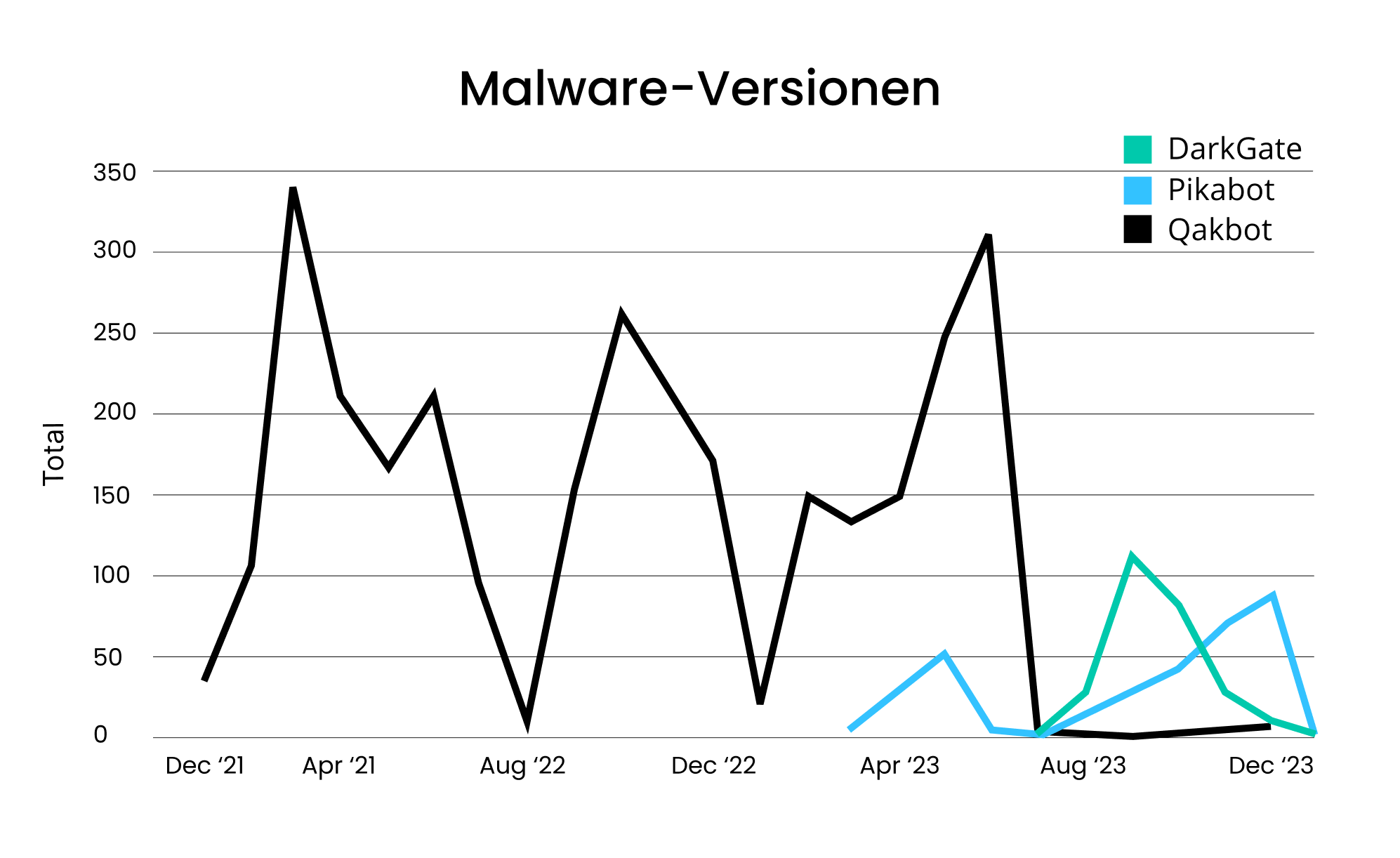

Die Bedrohungsakteure zeigten sich im vierten Quartal sehr widerstandsfähig und wechselten nach der Abschaltung/Zerschlagung von QBot durch die Strafverfolgungsbehörden schnell zu Pikabot und DarkGate.

Das Ausnutzen von Schwachstellen bleibt der Hauptgrund dafür, dass 2023 einen neuen Rekord bei der Anzahl von Ransomware-Angriffen darstellt

Mit dem Start des neuen Jahres können wir 2023 abschließend bewerten, und eines ist sicher: Es war ein rekordverdächtiges Jahr für Ransomware. Die Zahl der Ransomware-Opfer stieg im Laufe des Jahres von Quartal zu Quartal an, außer im vierten Quartal mit 1.278 Betroffenen, (die auf Ransomware-Leakseiten beobachtet wurden), wo es um 7 % zurückging. Das ist allerdings immer noch ein steiler Anstieg von 69 % im Vergleich zum Vorjahr 2022.

In der Vergangenheit war das vierte Quartal der aktivste Zeitraum für Ransomware. Dies war im Jahr 2023 nicht der Fall, was jedoch unterschiedlichste Gründe haben könnte. Einer ist, dass die internationalen Strafverfolgungsbehörden ein Malware-Netzwerk, Qakbot, zerschlagen haben, welches häufig genutzt wurde, um sich Zugang zu den Netzwerken der Opfer zu verschaffen. Die Bedrohungsakteure verschwendeten zwar wenig Zeit, um auf neue Malware umzusatteln, jedoch begründet es einen Rückgang. Infolgedessen blieben die Ransomware-Zahlen im Oktober hinter den Annahmen bzw. Befürchtungen zurück. Im vierten Quartal gelang es den Strafverfolgungsbehörden außerdem, einer der aktivsten/produktivsten Ransomware-Gangs das Handwerk zu legen: ALPHV/BlackCat.

In diesem Bericht werden wir einige Ergebnisse aus dem 4. Quartal 2023 hervorheben und auf die Ereignisse des letzten Jahres eingehen.

Wenn wir auf Ransomware des Jahres 2023 zurückblicken, übersteigt die Zahl der Opfer bei weitem die aus 2021 oder 2022.

Jahr |

Genannte Betroffene auf Leak-Seiten insgesamt |

| 2023 | 4,496 |

| 2022 | 2,670 |

| 2021 | 3,048 |

Es ist wichtig darauf hinzuweisen, dass der Überblick oben unvollständig ist. Ransomware-Opfer, die das Lösegeld schnell bezahlen, tauchen möglicherweise nicht auf den Leak-Sites auf und werden daher nicht gezählt. Die Dunkelziffer ist also erheblich höher. Schätzungen gehen davon aus, dass zwischen 27 % und 41 % der Ransomware-Opfer in diese unbeobachtete Kategorie fallen, was bedeutet, dass sie ein Lösegeld bezahlt haben. Unter Berücksichtigung der beobachtbaren Leak-Site-Opfer könnte die Gesamtzahl der Ransomware-Opfer im Jahr 2023 zwischen ~6.100 und 7.600 (Unternehmen) liegen.

Corvus beobachtete mehrere Schlüsselfaktoren, die zu den hohen Jahreszahlen beigetragen haben.

Ende des dritten Quartals haben die internationalen Strafverfolgungsbehörden das Qakbot-Malware-Netzwerk zerschlagen. Qakbot, auch QBot genannt, ist eine Malware, die häufig eingesetzt wird, um sich Zugang zu Unternehmensnetzwerken zu verschaffen. QBot wurde von einer Reihe bekannter Ransomware-Banden verwendet, darunter Black Basta, LockBit, Royal, Conti und REvil.

Laut Fortra PhishLabs war QBot die am häufigsten beobachtete Malware-Familie, die im dritten Quartal 2023 per E-Mail verbreitet wurde. Obwohl sie von den internationalen Strafverfolgungsbehörden in der Mitte des Quartals vom Netz genommen wurde, lag sie mit einem Anteil von 31,25 % am gesamten (Daten)volumen im dritten Quartal immer noch weit vor der Konkurrenz.

Dies ist wahrscheinlich ein Faktor, der dazu beiträgt, dass die Zahl der Ransomware-Opfer im Oktober geringer war, als erwartet, und im vierten Quartal leicht zurückging. Dies ist sicherlich eine gute Nachricht, aber wie Sie in der nachstehenden Grafik erkennen können, hat diese Unterbrechung die Akteure nicht lange in Schach gehalten. Es ist ein Wechsel zu anderen Malware-Stämmen wie "Pikabot" und "DarkGate" zu erkennen, die ebenfalls verwendet werden, um sich Zugang zu den Netzwerken der Opfer zu verschaffen.

Statistik der Malware-Proben, die an “Malware Bazaar” übermittelt wurden. Dies ist weder einperfektes Maß dafür, wann die Malware eingesetzt wurde, noch eine abschließende Beurteilung.

Die Zahl der aktiven Ransomware-Gruppen ist zwischen Q1 und Q4 2023 um 34 % gestiegen. Dieser Anstieg ist auf die Aufspaltung bekannter Ransomware-Gruppen zurückzuführen, die ihre proprietären Verschlüsselungsprogramme im Dark Web veröffentlicht haben. Infolgedessen haben viele neue Kriminelle Zugang zu diesen Verschlüsselungsprogrammen erhalten und ihre eigenen Ransomware-Aktivitäten gestartet. So haben beispielsweise mindestens zehn neue Ransomware-Gruppen den im Jahr 2021 durchgesickerten Babuk-Verschlüsselungscode verwendet. Darüber hinaus bilden Mitglieder größerer, aufgelöster Gruppen Splittergruppen, was zu einer höheren Anzahl von Ransomware-Gruppen führt, die Angriffe durchführen.

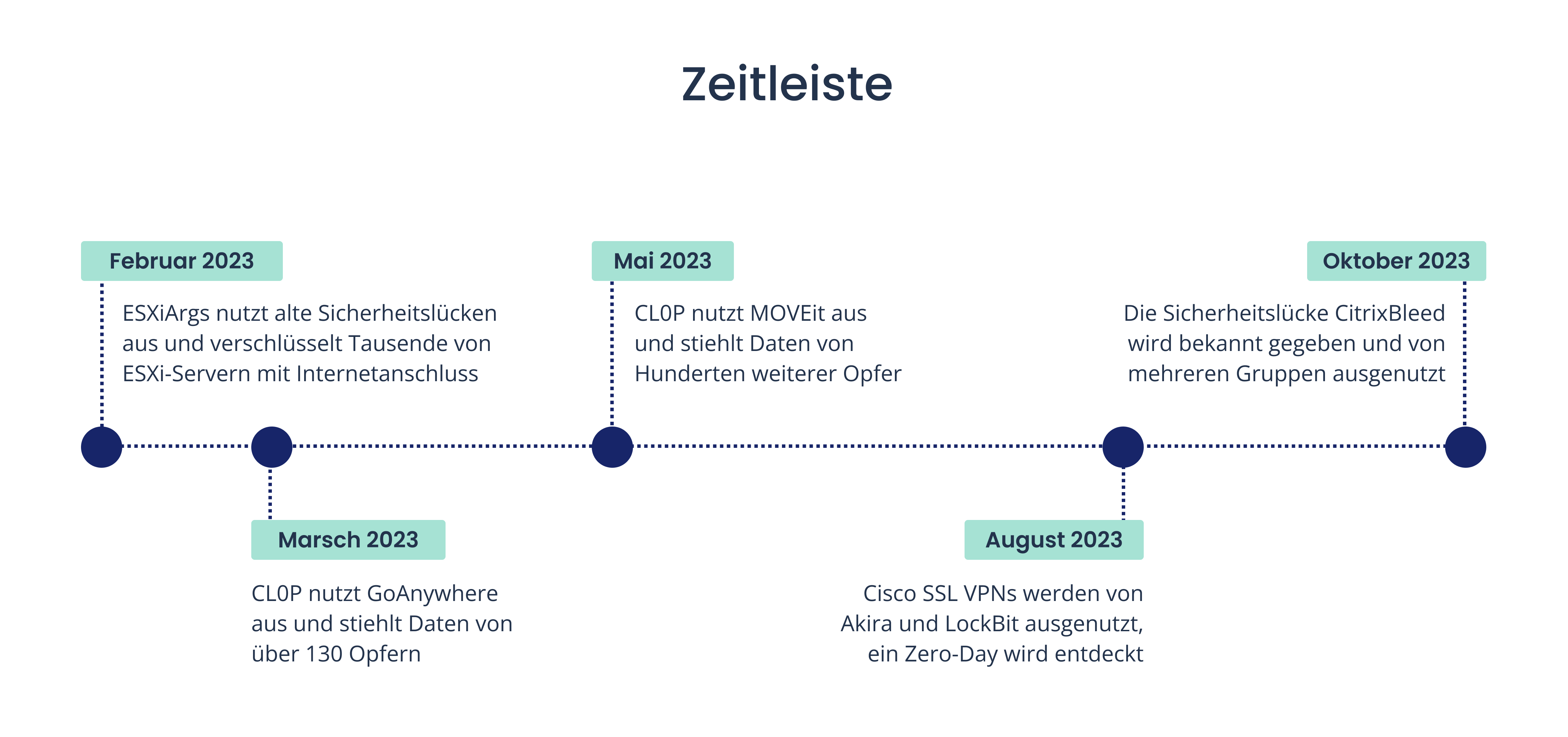

Einer der Hauptfaktoren für den Anstieg der Ransomware-Zahlen im Jahr 2023 war eine Veränderung in der Nutzung von Schwachstellen durch Bedrohungsakteure. Dies war auch im vierten Quartal nicht anders, als Schwachstellen wie CitrixBleed schnell und umfassend für Angriffe genutzt wurden.

Das Jahr 2023 begann wie jedes andere, mit einer deutlich geringeren Anzahl von Ransomware-Opfern, da Bedrohungsakteure ihre übliche Urlaubspause einlegten. Anfang Februar verfügte eine Gruppe Krimineller über ein funktionierendes Exploit für veraltete Software-Schwachstellen in VMware ESXi-Servern. Die Gruppe durchsuchte das Internet nach potenziellen Opfern, nutzte die Schwachstelle aus und verschlüsselte sie rasch , sodass in kurzer Zeit Tausende von Opfern zu beklagen waren. Der zweite Massenangriff in 2023 nutzte eine Software-Schwachstelle in GoAnywhere, wo ebenso das Internet nach potenziellen Opfern durchsucht und diese ausgenutzt wurde, um Daten zu stehlen. Diese Vorgehensweise wiederholte sich im Jahr 2023 noch mehrere Male mit verblüffenden Ergebnissen. Wenige Wochen später erreichten die Zahlen der Ransomware-Leckseiten jeweils rekordverdächtige Werte.

Cyber-Kriminelle beschleunigten ihre Angriffsbemühungen im Jahr 2023 bis kurz nach der Entdeckung einer CVE oder waren in einigen Fällen der Entdeckung einer Schwachstelle sogar einen Schritt voraus. Durch schnelle Erkundung und skalierbare Bereitstellung testeten die Bedrohungsakteure die Grenzen der Patch- und Monitoring-Programme von IT-Sicherheitsteams aus.

Eine bemerkenswerte Schwachstelle des vierten Quartals ist CitrixBleed, eine kritische Schwachstelle in NetScaler (früher bekannt als Citrix) Gateways und Application Delivery Controllers (ADC). Diese Schwachstelle wurde von zahlreichen Ransomware-Gruppen wie LockBit und Medusa ausgenutzt und hat in den letzten Wochen zu einigen sehr prominenten Fällen geführt.

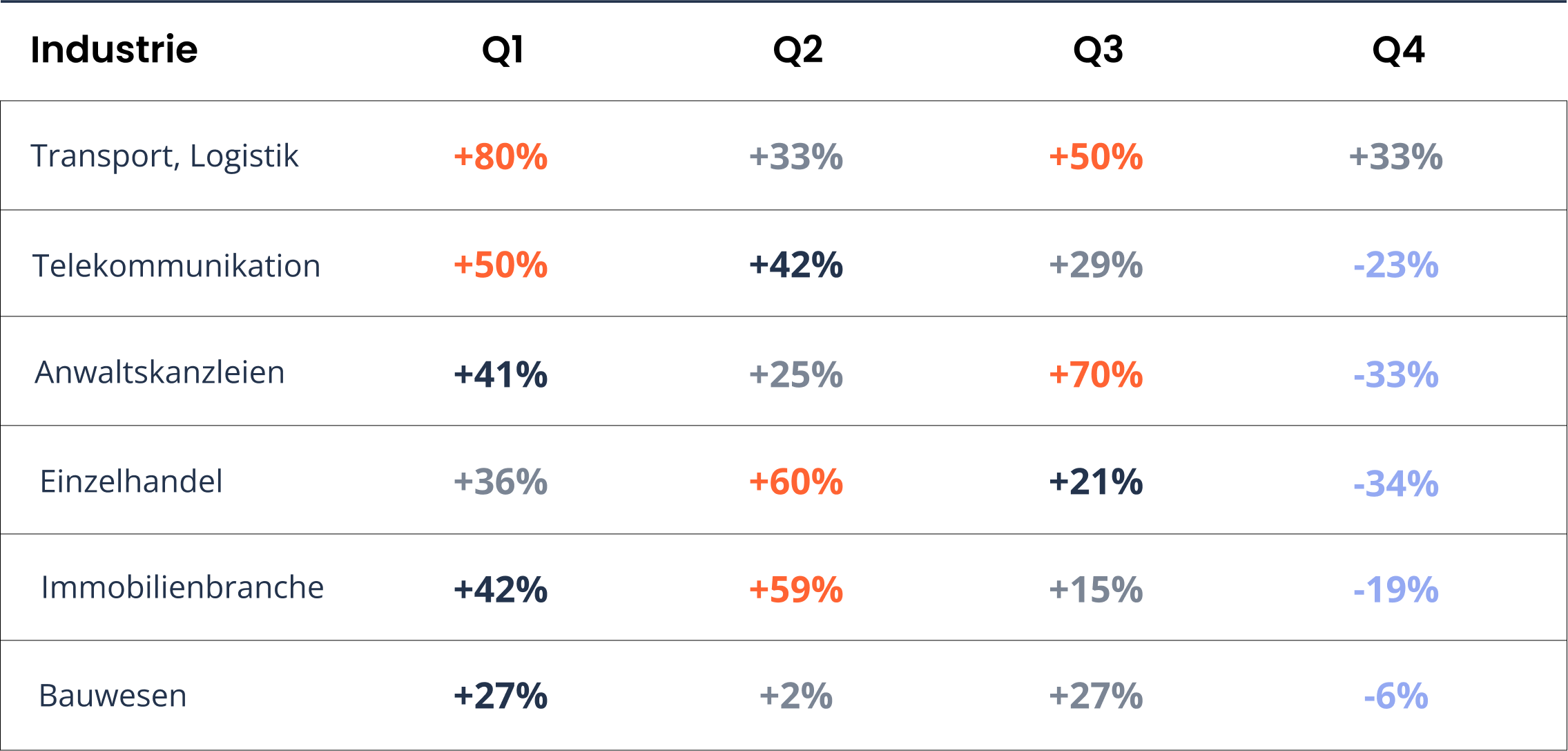

Die Trends in Bezug auf bestimmte Industriezweige waren im 4. Quartal nicht so ausgeprägt wie in den vorangegangenen Quartalen. Dennoch sind in einigen Branchen die Zahlen im Laufe des Jahres stetig gestiegen.

Wir haben bereits über die zunehmende Zahl von Kanzleien auf Leak-Sites berichtet. Ein Großteil davon war auf die ALPHV-Ransomware-Gruppe zurückzuführen. Auf diese Gruppe entfiel im 3. Quartal fast ein Viertel aller Opfer in dieser Branche (23,53 %). Im nachfolgenden Quartal ist der Anteil auf 8,82 % zurückgegangen, was möglicherweise auf die Unterbrechung der Strafverfolgung im Dezember 2023 zurückzuführen ist.

In dieser Branche ist die Zahl der Opfer im Laufe des Jahres stetig gestiegen. Lockbit 3.0 macht 22,22 % der Opfer aus, während AlphV (BlackCat) weitere 15,87 % ausmacht. Angesichts der Art der Arbeit sind Unternehmen in dieser Branche empfindlich gegenüber Betriebsunterbrechungen und können attraktive Ziele für Bedrohungsakteure darstellen, die die Opfer unter Druck setzen wollen, um für die Entschlüsselung zu zahlen.

Wenn man Ransomware im Jahr 2023 in einem Wort zusammenfassen müsste, wäre es "Hartnäckigkeit". Die Bedrohungsakteure haben nach ihrem Rückgang im Jahr 2022 ihre Widerstandsfähigkeit bewiesen. Kriminelle Gruppen zeichneten sich durch eine erstaunliche Resilienz aus, indem sie nach der Unterbrechung durch die Strafverfolgungsbehörden schnell auf neue Formen von Malware umstellten. Und sie waren hartnäckig, indem sie Software-Schwachstellen verdoppelten und die Zeitachse im Wettlauf um Patches oder Exploits weiter zu ihren Gunsten verschoben. Das Jahr 2024 wird zweifellos weitere Überraschungen, neue Gruppen, neue Tools und viele neue Schwachstellen bieten. Die Verfeinerung des Ransomware-Handwerks ist das, was wir in diesem Jahr erlebt haben, und alles deutet darauf hin, dass dies auch 2024 der Fall sein wird.

Die Daten für diesen Bericht wurden von Ransomware-Leakseiten gesammelt. Dabei handelt es sich um von Ransomware-Gruppen betriebene Websites im Dark Web, auf denen sie Unternehmen auflisten, welche sich weigern, im Schadenfall die Forderungen der Kriminellen zu erfüllen. Daraufhin werden die gestohlenen Daten veröffentlicht. Auf der Grundlage regelmäßiger Analyses dieser Dark-Web-Leak-Sites ist Corvus in der Lage, kontinuierlich nach Versicherten und Partnern zu suchen, die betroffen sind. Zudem werden eigene Datenquellen und Erkenntnisse aus Cyber-Schäden verwendet.

Wie bei den meisten anderen existierenden Datensätzen ist dies ein unvollständiges Bild aller Ransomware-Angriffe. Opfer, die den Forderungen der Bedrohungsakteure schnell nachkommen und stillschweigend ein Lösegeld zahlen, haben eine viel geringere Wahrscheinlichkeit, auf einer Leck-Site aufzutauchen, und würden daher in unseren Bewertungen der Ransomware-Geschwindigkeit nicht erfasst. Es wird immer einen Prozentsatz an Angriffen geben, die unbekannt sind. Durch die Nutzung unserer Daten in Kombination mit Erkenntnissen von Partnern und anderen Branchenvertretern können wir jedoch ein umfassendes Bild der Ransomware-Landschaft zeichnen und valide Erkenntnisse gewinnen.

Die Analyse von Corvus wurde mit Hilfe von Daten von eCrime.ch und Malware Bazaar erstellt. Dieser Bericht ist nur für allgemeine Orientierungs- und Informationszwecke bestimmt. Dieser Bericht ist unter keinen Umständen dazu bestimmt, als spezifische Versicherungs- oder Informationssicherheitsberatung verwendet oder betrachtet zu werden. Dieser Bericht ist nicht als objektive oder unabhängige Erklärung der hierin enthaltenen Sachverhalte zu betrachten.